Una recente ricerca condotta dalla società di sicurezza informatica Check Point rivela una tendenza preoccupante: lo spoofing della posta elettronica di Microsoft sta diventando sempre più sofisticato e diffuso, rendendo questi attacchi particolarmente pericolosi per utenti e aziende.

Un aumento delle email contraffatte

Secondo gli ultimi risultati dello studio effettuato da Check Point, questo fenomeno non accenna a rallentare. Proprio il mese scorso, i ricercatori hanno scoperto più di 5.000 email appaiono come notifiche emesse da Microsoft. Queste e-mail utilizzano tecniche di offuscamento estremamente avanzate, rendendo difficile il loro rilevamento da parte degli utenti medi e persino di alcuni sistemi di sicurezza tradizionali.

Far apparire autentiche queste email è una vera sfida per le aziende. Secondo Check Point, le potenziali conseguenze sono molteplici e gravi: compromissione degli account di posta elettronica, diffusione di ransomware, furto di dati sensibili o causare altri danni significativi. Le aziende sono quindi in allerta di fronte a questa crescente minaccia.

Sofisticate tecniche di occultamento

Uno degli elementi più inquietanti rilevati in questo studio riguarda la sofisticatezza delle tecniche utilizzate per rendere credibili queste e-mail fraudolente. A differenza di quanto accade di solito con altri tipi di spam o phishing, questi messaggi non provengono da domini privati o sconosciutiil che rende la loro identificazione molto più complessa.

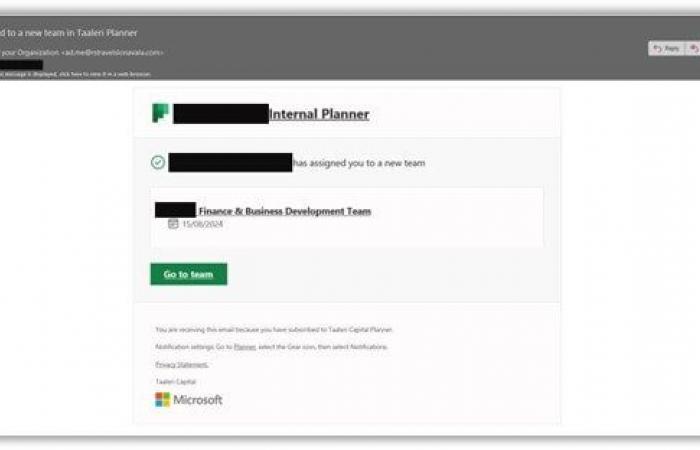

Ogni e-mail contraffatta contiene spesso una pagina di accesso o un portale falso in cui sono nascosti contenuti dannosi. Per favorire l’illusione, alcune di queste e-mail includono estratti copiati direttamente dalla politica sulla privacy di Microsoft, rafforzando così la loro apparenza legittima. Altri contengono collegamenti a pagine reali di Microsoft o Bing, confondendo ulteriormente i sistemi di sicurezza tradizionali.

Da truffatori ingenui a strateghi esperti

I criminali informatici non si accontentano più di semplici e maldestri tentativi di ingannare le loro vittime. Ora imitano accuratamente non solo le e-mail di Microsoft, ma anche quelle presumibilmente di amministratori di organizzazioni rispettate. Questa meticolosità nel riprodurre lo stile e il formato di un’e-mail tradizionalmente ricevuta dagli utenti consente loro di passare quasi inosservati.

Check Point ha evidenziato questo sviluppo come una strategia altamente efficace, che consente ai criminali di prendere di mira un pubblico molto più ampio con maggiori probabilità di successo. “Lo stile dell’e-mail è così identico a quello che gli utenti ricevono solitamente che non avrebbero motivo di essere sospettosi”, spiegano gli esperti di Check Point sull’efficacia di questi attacchi sofisticati.

Perché le email di Microsoft vengono prese di mira

L’ampia popolarità dei servizi Microsoft negli ambienti aziendali e personali spiega in parte perché i criminali informatici spesso scelgono questo obiettivo. La fiducia diffusa in Microsoft e nei suoi prodotti crea terreno fertile per le truffe di phishing. Imitando le notifiche e le comunicazioni ufficiali di Microsoft, gli hacker possono sfruttare questa fiducia per ottenere informazioni sensibili.

Ciò non è senza conseguenze per le imprese. Questi attacchi non solo compromettono potenzialmente i dati aziendali, ma possono anche avere un impatto sulla produttività e comportare costi significativi legati alla risoluzione degli incidenti e all’implementazione di ulteriori misure di prevenzione.

Conseguenze per le imprese

La compromissione della posta elettronica tramite attacchi di imitazione di Microsoft può causare una serie di problemi alle aziende. I rischi principali includono l’accesso non autorizzato agli account e alle risorse interne. Ciò può portare ad azioni ransomware, in cui i file essenziali vengono crittografati fino al pagamento di un riscatto per il loro rilascio.

Inoltre, il furto di dati sensibili come informazioni sui clienti, piani strategici o dettagli finanziari può mettere a rischio la reputazione e la stabilità finanziaria di un’azienda. Periodi prolungati di inattività mentre i team IT lavorano per ripristinare i sistemi compromessi aggiungono un ulteriore livello di stress operativo e costi significativi.