Una nuova campagna di malware informatico ha preso di mira le estensioni del browser Chrome. Sono almeno 35 i componenti aggiuntivi interessati e rappresentano un pericolo per gli utenti di Internet.

Gli hacker non mancano mai di immaginazione quando si tratta di infettare una macchina. Mentre negli ultimi tempi molti virus e altri malware hanno preso di mira Android, è stata appena scoperta una nuova campagna e questa volta riguarda le estensioni del browser Chrome.

Più di trenta componenti aggiuntivi legittimi sono stati infettati da codici dannosi e oggi rappresentano un serio pericolo per la privacy e i dati personali degli utenti Internet che li utilizzano, osserva Le notizie sugli hacker.

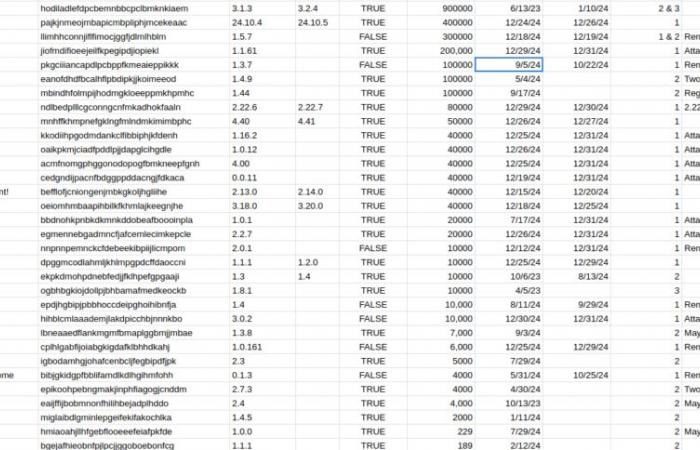

L’elenco delle estensioni interessate

Alcune estensioni esfiltrano i dati su server sgradevoli mentre altre tentano di rubare le credenziali di Facebook per impersonare le vittime. I più crudeli arrivano addirittura a bypassare l’autenticazione a due fattori.

Alcune delle sue estensioni hanno centinaia di migliaia di installazioni, come “ Modalità lettore», «Effetti visivi per Google Meet» o anche «Chat dell’IA del Bardo“. L’elenco completo dei componenti aggiuntivi danneggiati è visibile in un elenco pubblico stabilito daLe notizie sugli hacker. E se molti di essi sono stati ripubblicati o ripuliti dal codice dannoso, è comunque consigliabile sbarazzarsene il più rapidamente possibile.

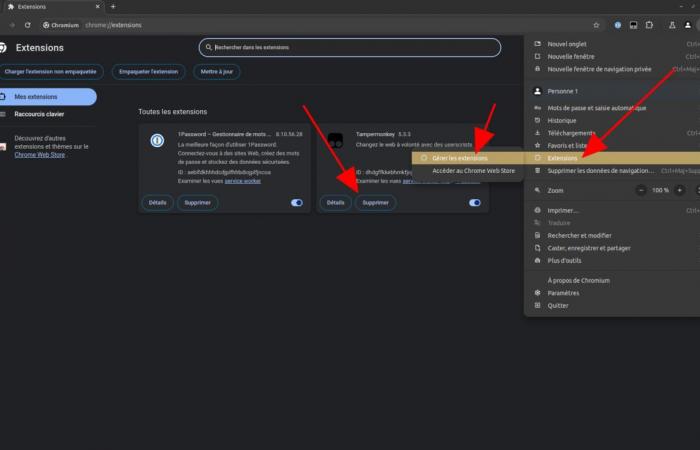

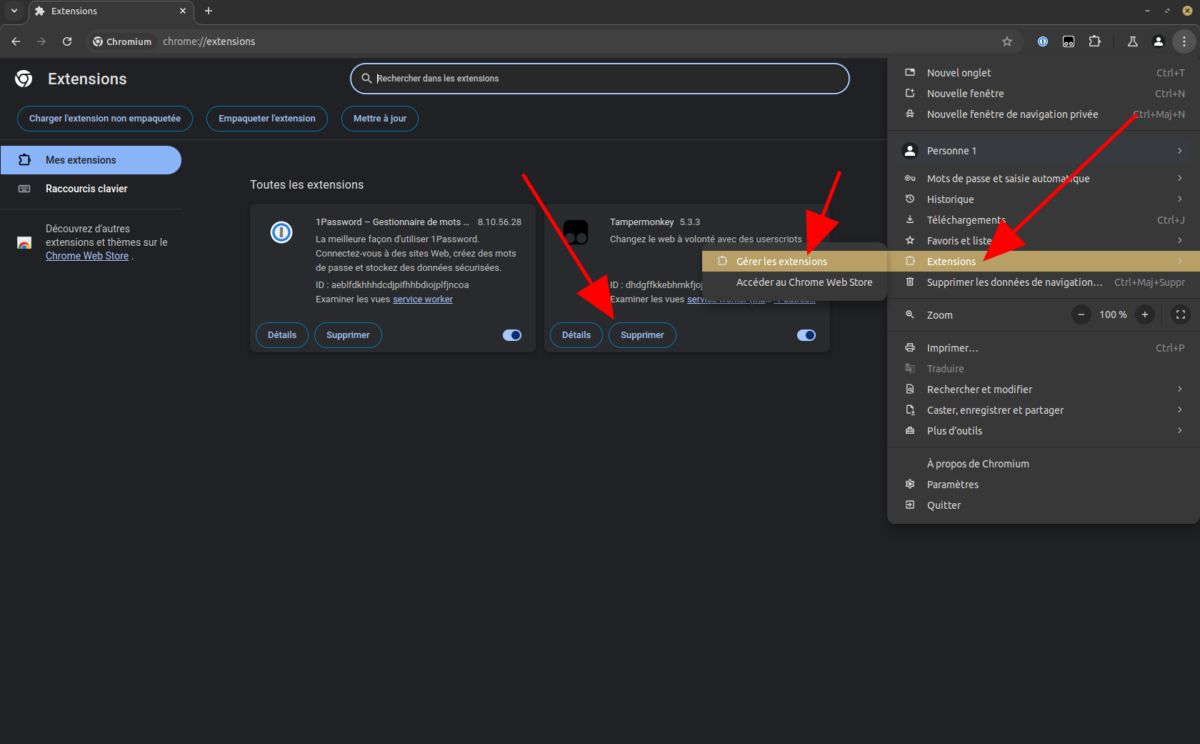

Per disinstallare un’estensione di Chrome, niente di troppo complicato. Fai clic sui tre punti verticali nella finestra del browser, vai alla sezione “Estensioni“, Poi “Gestisci estensioni“. Da lì, rimuovi tutte le estensioni interessate da questo hack e, già che ci sei, disinstalla anche quelle che non usi.

In effetti, le estensioni del browser, come il software, a volte possono avere accesso a molte informazioni personali. Limitando il numero di estensioni che utilizzi, limiti anche il rischio di spiacevoli sorprese.

Un metodo di infezione feroce

La cosa più sorprendente di questa grande campagna di corruzione delle estensioni di Chrome è senza dubbio il modo in cui hanno operato gli hacker. Invece di pubblicare essi stessi componenti aggiuntivi dannosi, hanno infestato i computer delle aziende “responsabili” tramite una campagna di phishing e hanno poi iniettato il codice dannoso in estensioni legittime.

Per andare oltre

Le migliori estensioni per Google Chrome, Microsoft Edge e Opera

In questo modo gli hacker sono riusciti ad accedere ad una base estremamente ampia di estensioni installate con uno sforzo relativamente minimo. Ulteriore prova che bisogna stare molto attenti a ciò che si installa su una macchina, anche quando il nome del software ispira fiducia.